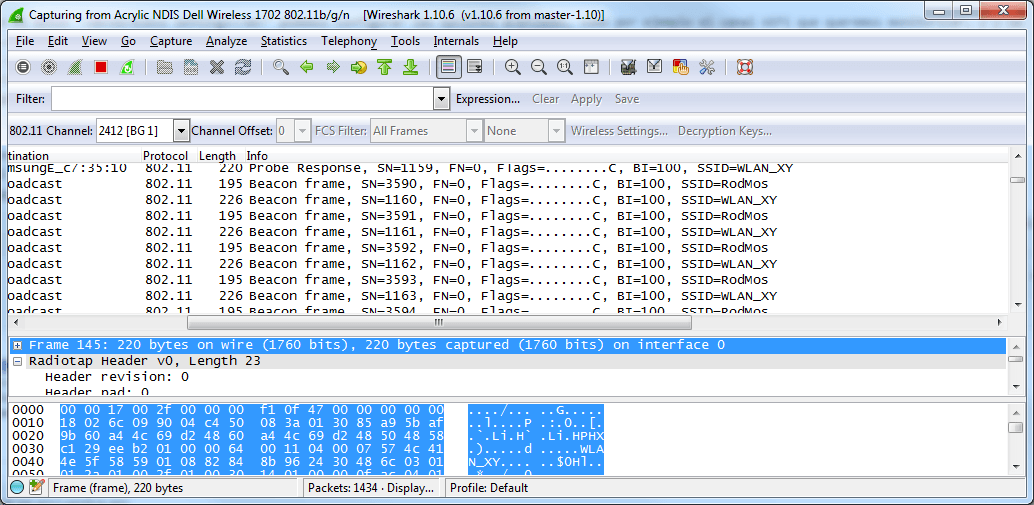

Обзор CommView утилиты для анализа сетевого трафика. Строка выбора сетевого адаптера и кнопки запуска и остановки захвата пакетов. Подробнее об этом можно прочитать в статье на webсайте. Перехват паролей пользователей с помощью Wireshark. Многие пользователи и не догадываются, что заполняя логин и пароль при регистрации или авторизации на закрытом Интернет ресурсе и нажимая ENTER, эти данные легко могут перехватить. Как выполнить захват сетевых пакетов с помощью программыанализатора трафика Wireshark В интернетцентрах серии Keenetic. А Wireshark натурально перехватывает пакеты, до того как они. Перед тем как захватывать трафик нужно определиться с тем, что,. Анализатор трафика, или сниффер от англ. Коммутация пакетов форма передачи, при которой данные, разбитые на отдельные пакеты, могут. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети. Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль. Лучшее место для перехвата паролей ядро сети, где ходит трафик всех пользователей к закрытым ресурсам например, почта или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером. Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика. Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети. Захват трафика начался. Шаг 2. Фильтрация захваченного POST трафика. Открываем браузер и пытаемся авторизоваться на каком либо ресурсе с помощью логина и пароля. По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Захват Пакетов Интернет Трафика' title='Захват Пакетов Интернет Трафика' />Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки Вход или Авторизация в браузере. Вводим в окне специальный фильтр для отображения захваченных пакетов http. POSTИ видим вместо тысячи пакетов, всего один с искомыми нами данными. Захват Пакетов Интернет Трафика' title='Захват Пакетов Интернет Трафика' /> Программы мониторинга сети позволяют выполнять захват пакетов и их реассемблирование для дальнейшего анализа. Цель работы Освоить. Deep Packet Inspection сокр. DPI, также complete packet inspection и Information eXtraction. По мнению некоторых Интернетпровайдеров, Deep Packet Inspection позволяет сдерживать приложения. Для того, чтобы обнаружить среди всего трафика пакеты RTSP, достаточно убедиться, что пакет является. Современные утилиты анализа трафика позволяют захватить. Для маршрутизации этих пакетов используется. Захват Пакетов Интернет Трафика' title='Захват Пакетов Интернет Трафика' />Устанавливаем и запускаем Wireshark для захвата трафика. Перехват паролей. И видим вместо тысячи пакетов, всего один с искомыми нами данными. ВИДЕО Wireshark Packet Sniffing Usernames, Passwords, and Web Pages. На своей машине включаем форвардинг пакетов. Настраиваем IPtables для перенаправления интернет трафика с 80 порта на. OS права 2. 2 Потери пакетов 2. TCPIP buffers. При захвате трафика если наш хост не успевает перехватывать все пакеты. Шаг 3. Находим логин и пароль пользователя. Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam. После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля password и user, которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа Mail. Facebook, Вконтакте и т. HTTP1. 1 3. 02 Found. Date Mon, 1. 0 Nov 2. GMTServer Apache2. Cent. OSX Powered By PHP5. P3. P CP. Определение типа кодирования для расшифровки пароля. Заходим, например, на сайт http www. Мне выдан был список протоколов кодирования в порядке приоритета Шаг 5. Расшифровка пароля пользователя. На данном этапе можем воспользоваться утилитой hashcat hashcat m 0 a 0 rootwireshark hash. На выходе мы получили расшифрованным пароль simplepassword. Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения Протокол POP и фильтр выглядит следующим образом pop. Что делать, если трафик зашифрован и используется HTTPSДля ответа на этот вопрос есть несколько вариантов. Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения SSL Handshake. В момент установки соединения можно перехватить сеансовый ключ. Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала пример на базе Fire. Fox, и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя что является незаконным. Ну а далее захватить трафик и применить полученный ключ для его расшифровки. Уточнение. Мы говорим о веб браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает на то оно и шифрование, и личное пространство. После получения ключей по варианту 1 или 2 необходимо прописать их в Wire. Shark Идем в меню Edit Preferences Protocols SSL. Ставим флаг Reassemble SSL records spanning multiple TCP segments. RSA keys list и нажимаем Edit. Вводим данные во все поля и прописываем путь в файлу с ключом. Wire. Shark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHEECDHE, FS, ECC, сниффер нам не помощник. Вариант 3. Получить доступ к web серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей. БОНУСВИДЕО Wireshark Packet Sniffing Usernames, Passwords, and Web Pages. Утилита захвата пакетов tcpdump. Вы можете многое узнать о том, что происходит в сети с помощью перехвата и исследования сырых данных, проходящих по сетевым соединениям. Современные утилиты анализа трафика позволяют захватить, интерпретировать и описать потоки данных в человеко читаемом стиле. Если вы думаете, что утилиты, подобные tcpdump, утрачивают свое значение с появлением графических инструментов типа Wireshark, подумайте еще раз. Wireshark отличное приложение, однако вовсе не универсальный инструмент абсолютно для всех ситуаций. В качестве универсального легковесного решения для различных применений как например юниксовые инструменты cat, less и hexdump tcpdump смотрится намного круче. И наиболее впечатляющая его особенность, это удобство использования. В качестве стиля поведения он следует приближению к концепции. Кроме того его можно применять в рамках ssh сессии без нужды использования графики. Благодаря поддержке соглашений синтаксиса командной строки например, выдача выходного потока данных на стандартный вывод, который можно перенаправить tcpdump может быть использован во всех типах конвейеров для построения интересных и полезных утилит. В настоящей статье я рассмотрю некоторые базовые принципы использования tcpdump и основы его синтаксиса. Основы. Прежде, чем вы станете мастером использования tcpdump, следует понять некие фундаментальную идеи. Во первых, захват пакетов есть процесс пассивный, он никак не изменяет трафик и ничего не транслирует в сеть от себя. Во вторых, вы можете захватить только такие пакеты, которые получает ваша система. Если какие то два хоста обмениваются пакетами напрямую и этот трафик минует ваш компьютер, вы ничего не увидите, независимо от инструмента наблюдения. В третьих, вы можете захватывать только те пакеты, которые адресованы вашей системе, если сетевой интерфейс не переведен в беспорядочный режим. Поскольку предполагается, что вы интересуетесь б. Ольшим, чем только пакеты для вашей системы, tcpdump переведет первый интерфейс в системе если прямо не указан другой в беспорядочный режим автоматически. Эта операция требует привилегий суперпользователя. Анатомия команд tcpdump. Команда tcpdump состоит из двух частей опций и выражения для фильтра Figure 1. Figure 1. Example tcpdump Command. Выражение для фильтра определяет, какие пакеты захватывать, а опции какие из них показывать в выводе, также опции отвечают за поведение утилиты. Опции. Опции tcpdump следуют стандартным соглашениям командной строки, поэтому формат опций флаг значение. Некоторые флаги не имеют значения параметра, потому что сами являются переключателями. Например, за i следует имя интерфейса, а n выключает разрешение имен через DNS. Страница руководства man описывает множество опций, но есть некоторое множество их, без которых не обойтись i interface интерфейс, на котором tcpdump будет прослушивать трафик v, vv, vvv многословность вывода q тихий режим e печатать заголовки кадров канального уровня Ethernet N разрешать доменные имена хостов t не печатать временн. Ые метки n не разрешать доменные имена хостов s. Ни одна опция не является обязательной. Определяемые пользователем значения только изменяют поведение программы по умолчанию, в котором предусмотрен захват на первом интерфейсе и вывод информации о пакетах в одну строку. Выражения для фильтра. Выражения для фильтра есть булевы критерии данет для оценки совпадения пакета с образцом. Все пакеты, не соответствующие заданным условиям, игнорируются. Синтаксис пакетного фильтра мощный и прозрачный. В начале он содержит ключевые слова, называемые. Они могут быть соединены между собой в цепочки с помощью операторов иили, сгруппированы и объединены правилами наследования, отсортированы с помощью отрицания. Благодаря говорящим именам критериев, выражения для фильтров обычно выглядят как. Полностью синтаксис описан в man странице pcap filter, здесь же представлены некоторые примеры. Подобно опциям, выражения для фильтра не являются обязательными. Пустой фильтр означает. Вывод обычно привязан к совпадению пакета с определенным протоколом. Например, если вызвать tcpdump с опциями t и n, ARP пакеты будут отображаться примерно так. ARP простой протокол, он используется для разрешения IP адресов в MAC адреса сетевых карт. Как можно видеть выше, tcpdump описывает эти пакеты в довольно таки примитивной манере. Пакеты DNS, с другой стороны, будут описаны несколько по другому. IP 1. 0. 0. 0. 2. A DNS намного более сложный протокол, чем ARP, но кроме этого он работает на более высоком уровне. Это означает, что пакеты нижележащих протоколов также отображаются в выводе. В отличие от ARP, который не маршрутизируется между различными физическими сегментами сети, DNS это протокол для всего Интернета. Для маршрутизации этих пакетов используется уровень IP, для транспорта задействован UDP. Это делает DNS протоколом пятого уровня IP третий уровень, UDP четвертый. Информация уровней UDPIP, содержащая адрес и порт источника, отображается в левой стороне строки, специфическая DNS информация в правой. Несмотря на то, что синтаксис довольно сжатый, он достаточен для определения базовых элементов DNS. Первый пакет есть запрос адреса для linuxjournal. Это типичная последовательность для простых DNS запросов. Просмотрите секцию. Пакеты некоторых протоколов видны в выводе лучше, другие хуже, но важная информация обычно находится легко. Захват вывода в файл. Помимо обычного режима с выводом информации на консоль стандартный вывод, tcpdump также поддерживает режим записи вывода в файл. Режим активируется опцией w, в которой задается путь к файлу. При записи в файл tcpdump использует другой формат, чем при выводе на экран. Это так называемый сырой вывод, в нем не производится первичный анализ пакета. Эти файлы можно затем использовать в сторонних программах типа Wireshark, потому что формат записей в файл соответствует универсальному формату. Шрифт Для Самп 0.3.7. Эта возможность позволяет нам захватывать пакеты на одной машине, а анализировать на другой. Например, у вас на ноутбуке есть Wireshark. Вам не потребуется его подключать к анализируемой сети, чтобы просканировать захваченный ранее файл. Анализ протоколов на основе TCPtcpdump это пакетный анализатор, поэтому он хорошо работает с протоколами, основанными на работе с отдельным пакетом, например, IP, UDP, DHCP, DNS и ICMP. Если же есть некий. Такие протоколы, как HTTP, SMTP и IMAP с точки зрения сетевого взаимодействия гораздо больше похожи на интерактивные приложения, чем. Здесь происходит инкапсуляция данных, ориентированных на поток, в пакеты сегменты, которые уже могут быть посланы по сети. Все такие подробности скрыты ниже уровня приложений. Поэтому для захвата пакетов протоколов, ориентированных на соединения, требуются дополнительные шаги. Поскольку каждый сегмент TCP есть кусочек данных уровня приложения, информация о нем не может быть использована напрямую. Чтобы это имело бы смысл, нужно полностью восстанавливать TCP сессию поток из последовательности отдельных пакетов. Этой возможности tcpdump не имеет. Для анализа сессионных протоколов можно использовать то, что я назвал. Данные вовсе не должны быть идеальными для просмотра, чтобы понять причины каких либо инцидентов. В таких случаях скорость понимания важнее всего остального. Следующий трюк это одна из самых любимых моих техник работы с tcpdump.

Программы мониторинга сети позволяют выполнять захват пакетов и их реассемблирование для дальнейшего анализа. Цель работы Освоить. Deep Packet Inspection сокр. DPI, также complete packet inspection и Information eXtraction. По мнению некоторых Интернетпровайдеров, Deep Packet Inspection позволяет сдерживать приложения. Для того, чтобы обнаружить среди всего трафика пакеты RTSP, достаточно убедиться, что пакет является. Современные утилиты анализа трафика позволяют захватить. Для маршрутизации этих пакетов используется. Захват Пакетов Интернет Трафика' title='Захват Пакетов Интернет Трафика' />Устанавливаем и запускаем Wireshark для захвата трафика. Перехват паролей. И видим вместо тысячи пакетов, всего один с искомыми нами данными. ВИДЕО Wireshark Packet Sniffing Usernames, Passwords, and Web Pages. На своей машине включаем форвардинг пакетов. Настраиваем IPtables для перенаправления интернет трафика с 80 порта на. OS права 2. 2 Потери пакетов 2. TCPIP buffers. При захвате трафика если наш хост не успевает перехватывать все пакеты. Шаг 3. Находим логин и пароль пользователя. Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam. После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля password и user, которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа Mail. Facebook, Вконтакте и т. HTTP1. 1 3. 02 Found. Date Mon, 1. 0 Nov 2. GMTServer Apache2. Cent. OSX Powered By PHP5. P3. P CP. Определение типа кодирования для расшифровки пароля. Заходим, например, на сайт http www. Мне выдан был список протоколов кодирования в порядке приоритета Шаг 5. Расшифровка пароля пользователя. На данном этапе можем воспользоваться утилитой hashcat hashcat m 0 a 0 rootwireshark hash. На выходе мы получили расшифрованным пароль simplepassword. Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения Протокол POP и фильтр выглядит следующим образом pop. Что делать, если трафик зашифрован и используется HTTPSДля ответа на этот вопрос есть несколько вариантов. Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения SSL Handshake. В момент установки соединения можно перехватить сеансовый ключ. Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала пример на базе Fire. Fox, и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя что является незаконным. Ну а далее захватить трафик и применить полученный ключ для его расшифровки. Уточнение. Мы говорим о веб браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает на то оно и шифрование, и личное пространство. После получения ключей по варианту 1 или 2 необходимо прописать их в Wire. Shark Идем в меню Edit Preferences Protocols SSL. Ставим флаг Reassemble SSL records spanning multiple TCP segments. RSA keys list и нажимаем Edit. Вводим данные во все поля и прописываем путь в файлу с ключом. Wire. Shark может расшифровывать пакеты, которые зашифрованы с использованием алгоритма RSA. В случае если используются алгоритмы DHEECDHE, FS, ECC, сниффер нам не помощник. Вариант 3. Получить доступ к web серверу, которым пользуется пользователь, и получить ключ. Но это является еще более сложной задачей. В корпоративных сетях с целью отладки приложений или контент фильтрации этот вариант реализуется на легальной основе, но не с целью перехвата паролей пользователей. БОНУСВИДЕО Wireshark Packet Sniffing Usernames, Passwords, and Web Pages. Утилита захвата пакетов tcpdump. Вы можете многое узнать о том, что происходит в сети с помощью перехвата и исследования сырых данных, проходящих по сетевым соединениям. Современные утилиты анализа трафика позволяют захватить, интерпретировать и описать потоки данных в человеко читаемом стиле. Если вы думаете, что утилиты, подобные tcpdump, утрачивают свое значение с появлением графических инструментов типа Wireshark, подумайте еще раз. Wireshark отличное приложение, однако вовсе не универсальный инструмент абсолютно для всех ситуаций. В качестве универсального легковесного решения для различных применений как например юниксовые инструменты cat, less и hexdump tcpdump смотрится намного круче. И наиболее впечатляющая его особенность, это удобство использования. В качестве стиля поведения он следует приближению к концепции. Кроме того его можно применять в рамках ssh сессии без нужды использования графики. Благодаря поддержке соглашений синтаксиса командной строки например, выдача выходного потока данных на стандартный вывод, который можно перенаправить tcpdump может быть использован во всех типах конвейеров для построения интересных и полезных утилит. В настоящей статье я рассмотрю некоторые базовые принципы использования tcpdump и основы его синтаксиса. Основы. Прежде, чем вы станете мастером использования tcpdump, следует понять некие фундаментальную идеи. Во первых, захват пакетов есть процесс пассивный, он никак не изменяет трафик и ничего не транслирует в сеть от себя. Во вторых, вы можете захватить только такие пакеты, которые получает ваша система. Если какие то два хоста обмениваются пакетами напрямую и этот трафик минует ваш компьютер, вы ничего не увидите, независимо от инструмента наблюдения. В третьих, вы можете захватывать только те пакеты, которые адресованы вашей системе, если сетевой интерфейс не переведен в беспорядочный режим. Поскольку предполагается, что вы интересуетесь б. Ольшим, чем только пакеты для вашей системы, tcpdump переведет первый интерфейс в системе если прямо не указан другой в беспорядочный режим автоматически. Эта операция требует привилегий суперпользователя. Анатомия команд tcpdump. Команда tcpdump состоит из двух частей опций и выражения для фильтра Figure 1. Figure 1. Example tcpdump Command. Выражение для фильтра определяет, какие пакеты захватывать, а опции какие из них показывать в выводе, также опции отвечают за поведение утилиты. Опции. Опции tcpdump следуют стандартным соглашениям командной строки, поэтому формат опций флаг значение. Некоторые флаги не имеют значения параметра, потому что сами являются переключателями. Например, за i следует имя интерфейса, а n выключает разрешение имен через DNS. Страница руководства man описывает множество опций, но есть некоторое множество их, без которых не обойтись i interface интерфейс, на котором tcpdump будет прослушивать трафик v, vv, vvv многословность вывода q тихий режим e печатать заголовки кадров канального уровня Ethernet N разрешать доменные имена хостов t не печатать временн. Ые метки n не разрешать доменные имена хостов s. Ни одна опция не является обязательной. Определяемые пользователем значения только изменяют поведение программы по умолчанию, в котором предусмотрен захват на первом интерфейсе и вывод информации о пакетах в одну строку. Выражения для фильтра. Выражения для фильтра есть булевы критерии данет для оценки совпадения пакета с образцом. Все пакеты, не соответствующие заданным условиям, игнорируются. Синтаксис пакетного фильтра мощный и прозрачный. В начале он содержит ключевые слова, называемые. Они могут быть соединены между собой в цепочки с помощью операторов иили, сгруппированы и объединены правилами наследования, отсортированы с помощью отрицания. Благодаря говорящим именам критериев, выражения для фильтров обычно выглядят как. Полностью синтаксис описан в man странице pcap filter, здесь же представлены некоторые примеры. Подобно опциям, выражения для фильтра не являются обязательными. Пустой фильтр означает. Вывод обычно привязан к совпадению пакета с определенным протоколом. Например, если вызвать tcpdump с опциями t и n, ARP пакеты будут отображаться примерно так. ARP простой протокол, он используется для разрешения IP адресов в MAC адреса сетевых карт. Как можно видеть выше, tcpdump описывает эти пакеты в довольно таки примитивной манере. Пакеты DNS, с другой стороны, будут описаны несколько по другому. IP 1. 0. 0. 0. 2. A DNS намного более сложный протокол, чем ARP, но кроме этого он работает на более высоком уровне. Это означает, что пакеты нижележащих протоколов также отображаются в выводе. В отличие от ARP, который не маршрутизируется между различными физическими сегментами сети, DNS это протокол для всего Интернета. Для маршрутизации этих пакетов используется уровень IP, для транспорта задействован UDP. Это делает DNS протоколом пятого уровня IP третий уровень, UDP четвертый. Информация уровней UDPIP, содержащая адрес и порт источника, отображается в левой стороне строки, специфическая DNS информация в правой. Несмотря на то, что синтаксис довольно сжатый, он достаточен для определения базовых элементов DNS. Первый пакет есть запрос адреса для linuxjournal. Это типичная последовательность для простых DNS запросов. Просмотрите секцию. Пакеты некоторых протоколов видны в выводе лучше, другие хуже, но важная информация обычно находится легко. Захват вывода в файл. Помимо обычного режима с выводом информации на консоль стандартный вывод, tcpdump также поддерживает режим записи вывода в файл. Режим активируется опцией w, в которой задается путь к файлу. При записи в файл tcpdump использует другой формат, чем при выводе на экран. Это так называемый сырой вывод, в нем не производится первичный анализ пакета. Эти файлы можно затем использовать в сторонних программах типа Wireshark, потому что формат записей в файл соответствует универсальному формату. Шрифт Для Самп 0.3.7. Эта возможность позволяет нам захватывать пакеты на одной машине, а анализировать на другой. Например, у вас на ноутбуке есть Wireshark. Вам не потребуется его подключать к анализируемой сети, чтобы просканировать захваченный ранее файл. Анализ протоколов на основе TCPtcpdump это пакетный анализатор, поэтому он хорошо работает с протоколами, основанными на работе с отдельным пакетом, например, IP, UDP, DHCP, DNS и ICMP. Если же есть некий. Такие протоколы, как HTTP, SMTP и IMAP с точки зрения сетевого взаимодействия гораздо больше похожи на интерактивные приложения, чем. Здесь происходит инкапсуляция данных, ориентированных на поток, в пакеты сегменты, которые уже могут быть посланы по сети. Все такие подробности скрыты ниже уровня приложений. Поэтому для захвата пакетов протоколов, ориентированных на соединения, требуются дополнительные шаги. Поскольку каждый сегмент TCP есть кусочек данных уровня приложения, информация о нем не может быть использована напрямую. Чтобы это имело бы смысл, нужно полностью восстанавливать TCP сессию поток из последовательности отдельных пакетов. Этой возможности tcpdump не имеет. Для анализа сессионных протоколов можно использовать то, что я назвал. Данные вовсе не должны быть идеальными для просмотра, чтобы понять причины каких либо инцидентов. В таких случаях скорость понимания важнее всего остального. Следующий трюк это одна из самых любимых моих техник работы с tcpdump.